前阵子期末考试,为了不让我糟糕的高数挂科,硬是在一周之内学了一学期的内容

本来我是打算假期学Python和Php的,但我后来想到我的MISC做的也不是那么的好,其实还是题做的不够多,于是乎前两天做完了BUUCTF的MISC题目第一页,就来记录下自己的收获和体会。

刚刚给最后一个题目做完后,心里想的最多的是“MD,坑死了" ,真就只有你想不到

基本都能做出来,但是也有几道题根本想不出来,最后还是不知廉耻(bushi 的去搜了WP,才做出来

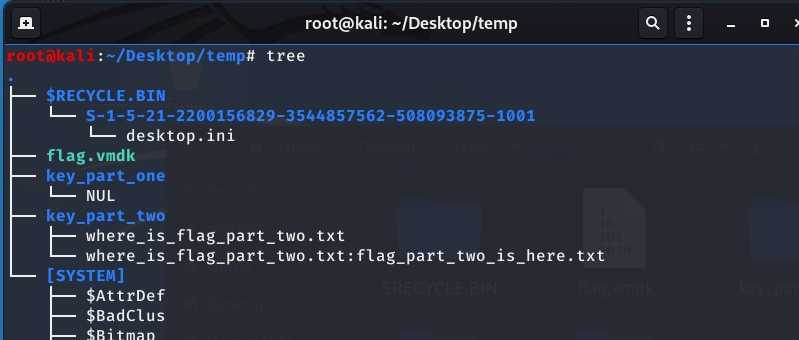

比如说”面具下的flag“这道题,拿到了一个flag.vmdk,这个大家也熟悉,vmware的虚拟磁盘文件,我第一时间想到去挂载了上去,结果出了一堆问题。之后我想到7Z可以直接解压提取,提取出来后得到了flag的前一半。但是后一半怎么都找不到。

结果是必须要在Linux下,用7zip-cli ,也就是shell版本,去解压,才可以看到后半段那个文件,这个原理我现在也不清楚,只能说算是知道了这样一个思路吧。

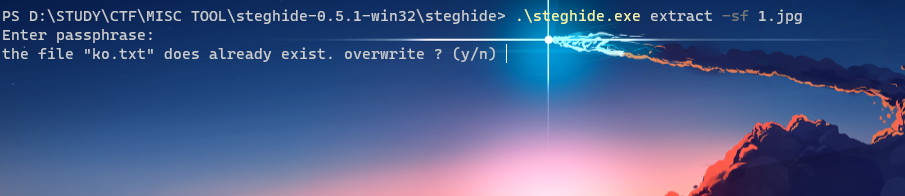

再比如”九连环“,牵涉到了steghide的jpg图片隐写,这也是我第一次使用这个软件,解码需要密码,我也是到处寻找密码,结果最后密码是null(没有密码)。

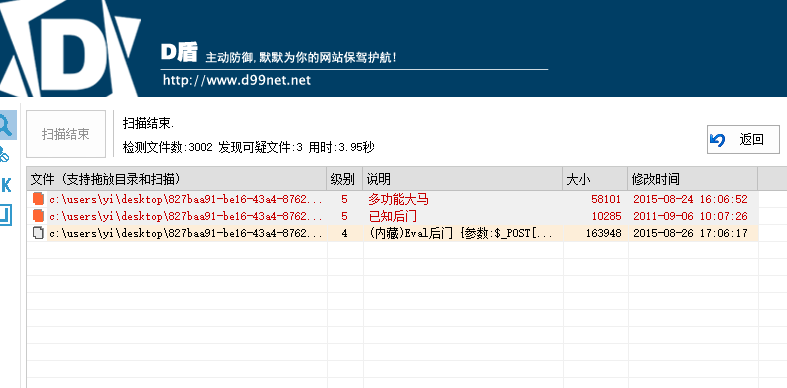

也接触到了一些新的软件,”Webshell后门“这个题目给你了一个CMS的源码,文件量很大,总不能一个个去代码审计,从而接触到了”D盾“这个查杀软件

还有一个小知识是,我之前一直以为ZIP伪加密只能是把十六进制”504B0102“后第五组数值改为”09“,现在发现只要不是”00“,都会是加密状态,也是说了不能思维太局限,毕竟搞网络安全的,要大胆一些(这日子过得越来越有判头了 )

BUUCTF-MISC#1-解题方法-总结

- 图片:LSB隐写、Steghide隐写、文件隐写、宽高隐写、图片信息、F5隐写、GIF抽帧、明文

- 音频:摩斯密码

- 压缩包:伪加密、爆破

- 流量分析:wireshark、RouterPassView

- 编码转换:base64、base64转图片、SERPENT编码、盲文、Ook、BrainFuck

Comments NOTHING